Zero Trust: Sicurezza è Diffidenza

Cyber security

Zero Trust: Nessuna fiducia.

Con un perimetro di sicurezza totalmente inadeguato a fronteggiare non solo minacce sempre più pervasive, ma gli stessi dispositivi, app e dati aziendali (che violano ormai sistematicamente il tradizionale modello di sicurezza), lo scenario è talmente complesso da richiedere misure radicali.

Il futuro della Sicurezza Informatica è senza compromessi: visibilità completa e controlli perpetui. Su tutti, nessuno escluso.

Settimana scorsa abbiamo approfondito il tema attuale che vede nell’organico aziendale una (la?) potenziale fonte di rischio per il business, sottolineando come sia necessaria una cultura diffusa sulla sicurezza informatica per poter garantire la massima integrità dei dati generati dai processi aziendali. Un simile scenario, vien da sé, può trasformarsi letteralmente in un incubo per qualsiasi amministratore IT.

Com’è possibile dunque gestire una simile, soverchiante, complessità?

Con notevole perspicacia, nel 2010 l’agenzia Forrester Research Inc. coniò l’espressione ‘Zero Trust‘. Pochi anni dopo, Google annunciò di aver abbracciato completamente questo nuovo paradigma di sicurezza, implementandolo all’interno delle proprie strutture. Di lì in poi l’interesse e la sua adozione crebbero costantemente.

Il Perimetro è morto, W il Perimetro.

Zero-Trust.

Una breve locuzione che racchiude il concetto fondamentale di un innovativo modello di sicurezza: nessuna fiducia, a prescindere di chi o cosa tenti di accedere alle risorse della rete, quand’anche si tratti di personale o servizi appartenenti all’azienda. Non è una tecnologia in senso proprio, bensì un approccio olistico alla sicurezza di rete che include ed integra diverse soluzioni tecnologiche e strategiche al suo interno.

La Sicurezza Zero Trust è in completa antitesi rispetto al tradizionale concetto di sicurezza ‘Castle-and-Moat’.

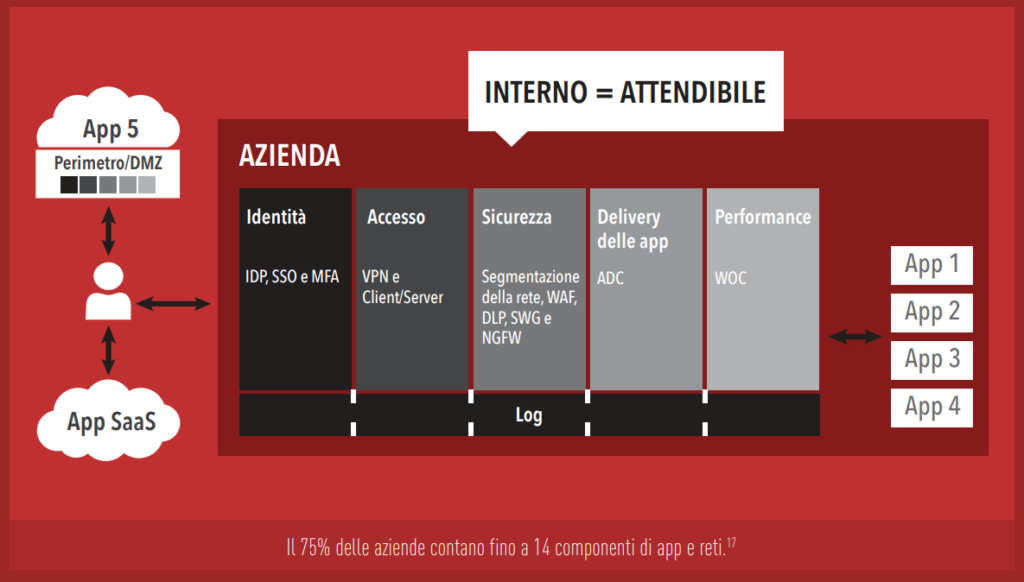

In quest’immagine estrapolata da una recente infografica di Akamai, è rappresentata la classica separazione della rete aziendale “dove tutto è possibile” dall’esterno. Un modello ormai inadeguato…

Viene scardinato il concetto di Perimetro: se trovandosi al suo esterno è certamente difficile superarne il confine, lo stesso non si può dire per tutti coloro che sono dentro, liberi di accedere a qualsiasi risorsa. Il limite è evidente: qualora un attaccante riesca a penetrare all’interno del network aziendale, avrà piena libertà d’azione.

Ritornando poi alle statistiche che abbiamo evidenziato negli articoli delle ultime settimane, con una crescita sempre più repentina dell’utilizzo del cloud in ogni ambito lavorativo e, ancora, con i dati che si stanno spostando sempre più fuori dal perimetro ritenuto fino a ieri sicuro, è ancor più lampante come questa logica di sicurezza non sia più praticabile.

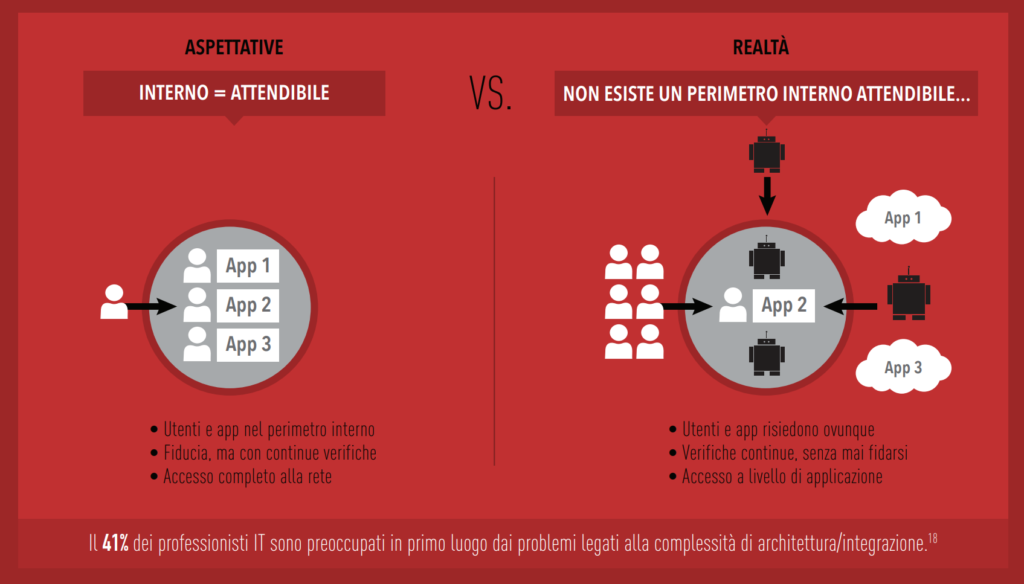

Due ere a confronto. Sulla sinistra ‘Castle-and-Moat’, dentro i buoni, fuori i cattivi. Sulla destra ‘Zero Trust’ o anche… colpevole, fino a prova contraria!

Forestiero, eppur familiare.

Come anticipato poco sopra, l’atteggiamento è quello di non fare alcuna distinzione tra ‘esterno e interno’, tutto viene identificato come estraneo e trattato come tale. Il principio fondamentale su cui poggia la Sicurezza Zero Trust sta nel considerare che l’attacker può trovarsi in ogni momento sia all’esterno che all’interno del confine aziendale, per cui nessun utente, processo, macchina va ritenuto sicuro a priori. Il che porta immediatamente al secondo punto cardine: least-privilege access, ossia dotare le utenze dei permessi strettamente necessari e nulla più, riducendo in questo modo al minimo l’accesso alle strutture più critiche.

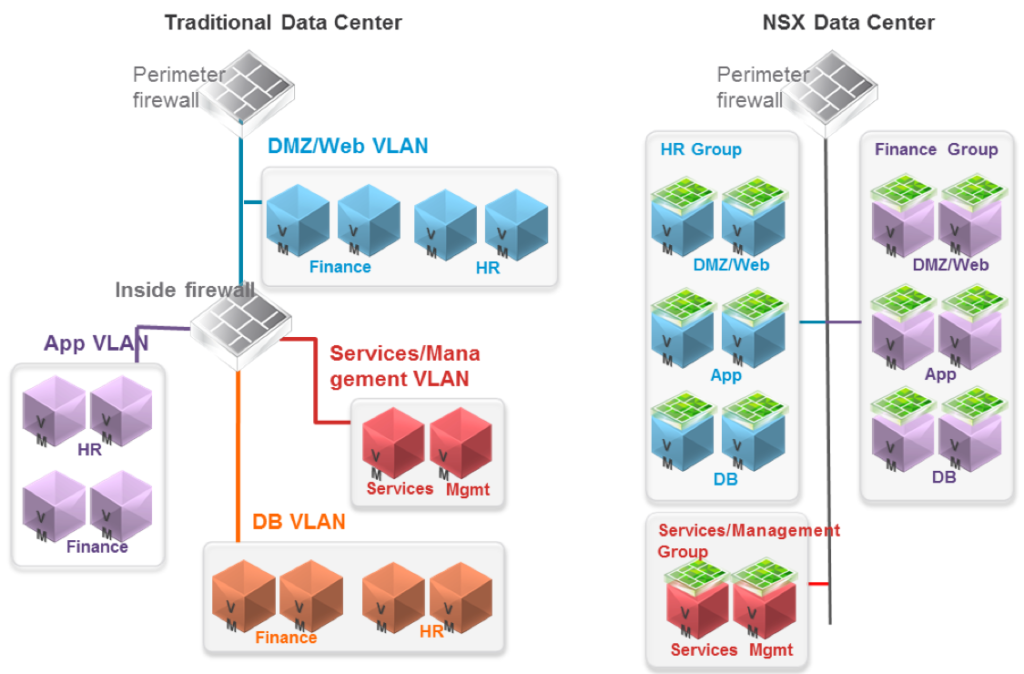

L’erogazione di servizi e accesso alle applicazioni è controllata in tutta la filiera, in breve… solo chi è autorizzato entra. E’ con la microsegmentazione che si raggiunge questo controllo capillare, una delle ultime e più avanzate declinazioni della Sicurezza Zero Trust. Se si vuole, un’evoluzione concettuale della segmentazione della rete: grazie ad una completa virtualizzazione degli apparati di rete, il perimetro viene spezzato in porzioni sufficientemente piccole da adattarsi alle singole applicazioni, rendendo possibile l’applicazione di policy di sicurezza studiate ad hoc per ogni singolo processo o risorsa di rete.

In questa immagine fornita da VMware, vediamo sulla sinistra la topologia tradizionale di un data center, con rete segmentata per mezzo di sottoreti. Sulla destra un Data Center di nuova generazione, organizzato con Microsegmentazione: in questo caso la suddivisione è stata eseguita su criteri di reparto (finanziario, risorse umane, ecc). Il livello di granularità può arrivare ad una profondità ancora maggiore: è possibile allestire delle policy per tipologia di workload, applicazione, macchina virtuale, sistema operativo e via dicendo.

L’autenticazione per mezzo di una semplice password non è più sufficiente, sicché entra in gioco un più raffinato sistema MFA. L’applicazione pratica più comune è attraverso un sistema di autenticazione a due fattori (2FA), dove oltre alla password viene contestualmente richiesto l’inserimento di un codice inviato a un dispositivo differente dall’attuale.

L’ultimo aspetto caratterizzante lo Zero Trust è quello riferito alla visibilità dei dispositivi in rete. Le verifiche vanno fatte continuamente, senza mai fidarsi: nel momento in cui un terminale accede alla rete è necessario assicurarsi che sia autorizzato a farlo, oltre che monitorarlo costantemente, loggarne ogni attività e farne un’analisi comportamentale.

Fonte: Forrester – zero trust DNA, Akamai – Infografica zero trust security